me.cloudconnect.id

← Back to Blog listBGP Hijacking, dan Kunci Publik (1)

March 01, 2025 • ☕️ 2 min read

Kebanyakan obrolan Cyber Security di lingkungan korporasi fokus menjual pengamanan di level aplikasi dengan fitur canggih firewall yang berlisensi. Dengan membayarnya, dipercayai sebagai sistem penjaga gerbang dari alam internet yang tak baik-baik saja. Yang dilindungi adalah nilai layanan aplikasi yang berinteraksi langsung dengan pengguna yang mengaksesnya.

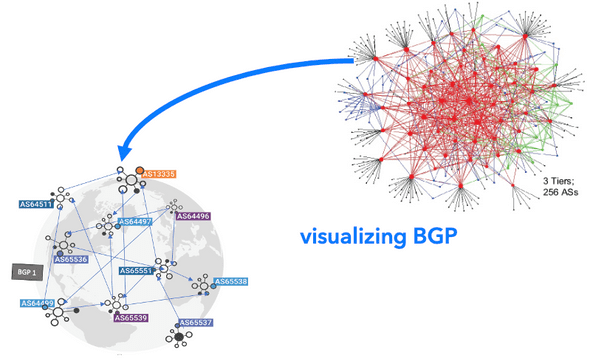

Routing BGP internet

Namun, di level dasar internet ada celah yang sebagian besar belum menyadarinya, yaitu kelemahan dari protokol Border Gateway Protocol (BGP) yang sejak awal 1990-an merupakan protokol de-facto yang digunakan untuk pertukaran rute antar Autonomous System (AS) atau domain di internet, sehingga memungkinkan router di seluruh dunia menjadi persimpangan lalu lintas data.

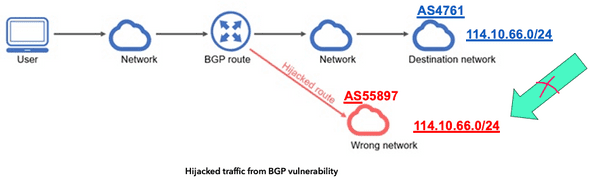

Protokol ini rentan dari serangan yang dikenal sebagai BGP hijacking yang dapat mengalihkan lalu lintas data internet, ibarat ada rambu lalu lintas yang dikacaukan ke jalur yang salah.

Insiden sempat matinya layanan Google di Indonesia, contoh yang dapat dibaca disini.

Kasus BGP Hijacking umumnya kurang dari pengamatan pengguna internet, namun efeknya dapat menimbulkan kerugian yang besar, misal insiden yang terkenal di tahun 2008, dimana ISP pakistan yang tujuannya memblokir youtube, dampaknya malah membajak BGP yang menyebabkan youtube tidak bisa diakses hampir di seluruh dunia.

Proses perbankan juga pernah terganggu di tahun 2017 karena pembajakan prefix BGP layanan Visa dan Mastercard. Kasus usaha pencurian mata uang cryptocurrency juga pernah terjadi di tahun 2018 yang dikaitkan akibat pembajakan prefix BGP. Dan contoh insiden lain masih berlangsung hingga sekarang.

Mengapa kebocoran rute bisa terjadi? Protokol pertukaran rute internet dasarnya dibangun diatas prinsip ‘kepercayaan’. Namun prinsip ‘saling percaya’ tidak selamanya terawat sempurna. Untuk itu, teknik pencegahan berkembang setelahnya, walau sifatnya hanya membantu.

Skenario berikut hanya contoh;

Terlihat prefix 114.10.66.0/24 seharusnya ada di bawah wewenang AS4761 , dimana AS4761 sebagai entitas Indosat. Namun tanpa mekanisme pencegahan, prefix 114.10.66.0/24 akan berpeluang dibelokan ke jaringan yang salah melalui AS55897 sebagai pembajak.

Bagaimana pencegahannya? agar setiap entitas membuktikan kepemilikan IP?

Ibarat di dunia nyata, jika kita memiliki sesuatu tentunya ada kalanya wajib menunjukkan selembar surat kepemilikan untuk membuktikan hak milik.

Analoginya tidak jauh. Untuk menjaga integritas rute di internet, membuktikannya dengan memanfaatkan metode kriptografi.

Seperti apa?

- Harus ada yang menerbitkan sertifikat kepemilikan.

- Harus ada mekanisme untuk mem-validasi-nya.

Point 1, terkait membuktikan kepemilikan dari IP prefix dan nomor AS.

Sedangkan point 2, kepemilikan prefix(subneting) secara publik dapat di-validasi oleh semua entitas.

Bagaimana kepercayaan publik ini dicapai? Ikuti di bagian ke-2 (bersambung)

Back to Blog list • Edit on GitHub • Discuss on Twitter

me.cloudconnect.id

Personal blog by A Rahman.

Menulis untuk mengingatnya.